Bezpieczeństwo IT – jak chronić firmę przed atakami

Zwykle dbamy o nasze bezpieczeństwo: pamiętamy o tym, by wychodząc z domu zamknąć drzwi na klucz, unikamy nocnych spacerów po okrytych złą sławą dzielnicach. Gdy jednak zaglądamy do sieci, bywa, że nasza czujność zostaje uśpiona. Chociaż co rusz słyszy się o cyberatakach, traktujemy to jak informacje, które nas nie dotyczą. Nie zawsze dopuszczamy do siebie myśl, że to właśnie my lub nasza firma możemy być celem internetowych przestępców.

Przestępcy podążają za trendem

Firma badawcza Strategy Analytics podaje, iż w roku 2018 do globalnej sieci podłączonych było 22 miliardy urządzeń. Szacuje się, że w roku 2030 przekroczona zostanie granica 50 miliardów1. Nasze życie już teraz mocno związane jest z internetem, a wraz z rozwojem technologii 5G, która pozwala na obsługę nawet miliona urządzeń na kilometr kwadratowy2, wykorzystanie sieci w codziennych zadaniach będzie coraz większe.

Wybuch pandemii i związana z tym konieczność ograniczenia kontaktów społecznych, dla wielu pracodawców stanowiły mocny impuls do zmian. Niemal z dnia na dzień, zostaliśmy zmuszeni przejść w tryb pracy zdalnej. Do świata online przeniosło się także wiele innych sfer życia. Przedstawiciele półświatka już wiele lat temu odkryli, że cyberataki mogą być prawdziwą żyłą złota. Dziś tego typu działalność uchodzi za bardziej dochodową nawet od handlu narkotykami3. Naiwnością byłoby sądzić, że tym tropem nie podążą kolejni przestępcy.

Jaka jest skala problemu?

Nikogo więc nie powinien dziwić fakt, że liczba cyberataków rośnie w zawrotnym tempie. Z raportu Rynek cyberbezpieczeństwa w Polsce 2020. Analiza rynku i prognozy rozwoju na lata 2020-2025 można się dowiedzieć, że jeszcze w 2016 roku do takich zdarzeń dochodziło na świecie średnio co 2 minuty. W roku 2020 ataki hakerów następowały już co 11 sekund1.

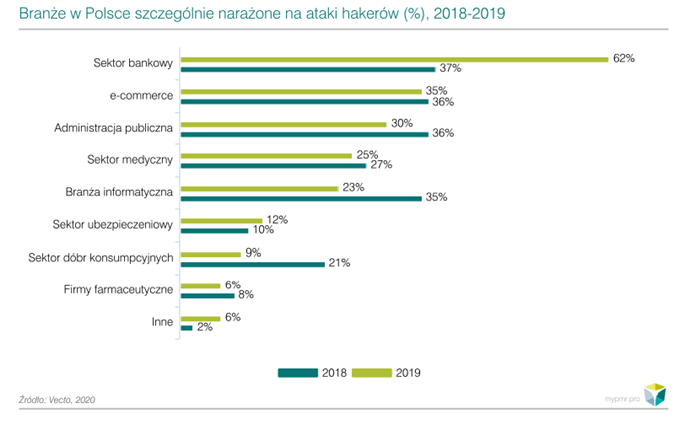

A jak na tle innych państw wypada Polska? Według wspomnianego raportu, wśród krajów zagrożonych atakami cyberprzestępców plasujemy się na wysokim 18 miejscu. Z badań przeprowadzonych na zlecenie spółki VECTO wynika, iż do roku 2020 z tym problemem zetknęło się aż 46% polskich firm. Do branż, które są najbardziej narażone na ataki hakerów, należą: bankowość, e-commerce oraz administracja publiczna.

Źródło VECTO 2020, za: Paweł Olszynka, Rynek cyberbezpieczeństwa w Polsce 2020. Analiza rynku i prognozy rozwoju na lata 2020-2025, PMR Market Experts, str. 50.

Świadomość, która nie nadąża za zmianami

Badania dowodzą, że ataki cyberprzestępców na firmy są zjawiskiem dosyć powszechnym, z drugiej strony informacje o takich zdarzeniach pojawiają się rzadko w mediach. Dzieje się tak z prostego powodu – wiele przedsiębiorstw woli ukrywać fakt, że zostały zaatakowane, bojąc się strat wizerunkowych. Często na własną rękę podejmowane są próby odzyskania ważnych danych czy negocjowania z cyberprzestępcami.

Swoista blokada informacyjna z pewnością nie sprzyja budowaniu świadomości na temat zagrożeń, jakie czyhają na nas w sieci. Czy właściciele przedsiębiorstw biorą pod uwagę ryzyko, z jakim wiąże się funkcjonowanie online? Wydaje się, iż wielu z nich nie podchodzi do tego problemu z należytą powagą. Aż 46% polskich firm nie korzysta ze wsparcia specjalistów od ochrony danych. Pomimo rosnącego z każdym rokiem zagrożenia atakiem, w ostatnim czasie spadł odsetek instytucji, które bezpieczeństwo IT powierzają wyspecjalizowanym jednostkom z zewnątrz5.

Mała nie znaczy bezpieczna

Okazuje się, iż nie tylko ci najwięksi brani są przez przestępców na cel. Aż 41% wszystkich ataków kierowanych jest w stronę niewielkich przedsiębiorstw, nie do końca świadomych niebezpieczeństw, jakie czyhają w wirtualnym świecie. Powód jest oczywisty i świadczy o tym, z jak przebiegłym przeciwnikiem mamy do czynienia. Niewielkie firmy, w których nie ma rozbudowanych działów IT, często nie posiadają także odpowiednich zabezpieczeń. W obliczu ataku są bezradne. Szybciej się poddają, dlatego łatwiej jest na nich wymusić okup6. Co ciekawe, zdarzają się również przypadki, gdy zaatakowana firma w ogóle nie ma świadomości, że za nagłe “problemy techniczne” odpowiedzialni są cyberprzestępcy.

Takie zdarzenia nie wróżą niczego dobrego. Okazuje się, że ponad 60% małych przedsiębiorstw, które zostały dotknięte takim zdarzeniem, znika z rynku w ciągu zaledwie 6 miesięcy7.

Pandemia sprzyja cyberprzestępcom

Złodzieje działający w świecie realnym potrafią wykorzystać nawet najmniejsze zamieszanie, by pozbawić nas portfela. Cyberprzestępcy posiadają podobną umiejętność. W pierwszych tygodniach po wybuchu pandemii, gdy pracodawcy w pośpiechu tworzyli procedury pracy zdalnej dla swoich podwładnych, zaobserwowano jednocześnie zwiększoną aktywność hakerów.

Świadczą o tym dane, które znalazły się w raporcie „2020 Remote Workforce Cybersecurity Report”, opracowanym przez firmę Fortinet. Aż 60% firm przechodzących na tryb pracy online, zgłaszało w tym czasie zdarzenia, które można zakwalifikować jako próbę naruszenia bezpieczeństwa IT. 34% przedsiębiorstw doświadczyło realnych ataków na swoje sieci8.

W jaki sposób cyberprzestępcy zdobywali cenne dla siebie informacje? Jednym z popularniejszych sposobów było hakowanie programów do wideo i telekonferencji, które stały się podstawowym narzędziem pracy w wielu firmach.

Niebezpieczny phishing

Autorzy raportu „2020 Q3 Report Data Breach QuickView”, opracowanego przez firmę F5 Networks, informują o tendencji wzrostowej dotyczącej wycieku danych. Tylko do końca trzeciego kwartału 2020 roku w USA odnotowano aż 36 mln utraconych rekordów, podczas gdy w całym roku 2019 było ich zaledwie 8,35 mln. Cyberprzestępcy najczęściej wchodzą w ten sposób w posiadanie następujących informacji: imię i nazwisko (45%), e‑mail (36%) oraz hasło (29%)9.

Skąd taki przyrost? Okazuje się, że zamieszanie związane z lockdownem postanowili wykorzystać cyberprzestępcy specjalizujący się w phishingu, czyli kradzieży wrażliwych danych. To niebezpieczne zjawisko, gdyż zdobywane przez nich informacje służą później do popełniania oszustw. Z raportu „2020 Phishing and Fraud Report” wynika, iż średnia ataków z roku 2020 była wyższa w porównaniu z rokiem 2019 o 15%. Przełożyło się to na wzrost przypadków kradzieży kart płatniczych, który zaobserwowany został w maju i czerwcu 202010.

Potwierdza to fakt, że działania cyberprzestępców są bardzo dobrze przemyślane. Jeśli chcemy czuć się bezpiecznie, nasze procedury ochrony oraz czujność powinny być na równie wysokim poziomie. Problemem jest jednak to, że wciąż nie zachowujemy wystarczającej ostrożności. Jeszcze w 2019 roku użytkownicy sieci otwierali około 30% wiadomości phishingowych, a kilkanie w zainfekowane linki lub załączniki kształtowało się na poziomie 12%11.

Jak zwiększyć bezpieczeństwo podczas pracy zdalnej?

Nie powinniśmy nastawiać się na to, że cyberprzestępcy wkrótce zajmą się uczciwą pracą. Przedstawione powyżej dane nie pozostawiają złudzeń, iż problem ten – niestety – będzie narastał. Coraz większego znaczenia nabiera więc świadomość zagrożeń, jakie czyhają na nas w sieci. Równie ważne jak wiedza, są narzędzia pozwalające na skuteczną obronę przed hakerami.

Dla tych, którzy chcą rozwijać swoje biznesy w oparciu o pracę zdalną, T-Mobile przygotował szereg usług, które wpływają na poprawę bezpieczeństwa. Oto ich krótka charakterystyka.

- VPN as a Service

Przedsiębiorstwa, które przeszły na pracę zdalną, muszą stawić czoła poważnemu wyzwaniu. Chodzi o to, że pracownicy wykonujący swoje obowiązki w warunkach domowych mogą łączyć się z niezabezpieczonymi sieciami, więc są bardziej narażeni na ataki cyberprzestępców. Jak w prosty sposób zorganizować bezpieczne środowisko pracy online i zabezpieczyć cenne dane? Odpowiedzią jest rozwiązanie VPN as a Service od T-Mobile.

Usługa została skonstruowana tak, aby ułatwić życie przedsiębiorcom funkcjonującym w czasach pandemii, ale też przydaje się w firmach, których pracownicy często wyjeżdżają na delegacje. Jej elementami składowymi są: dedykowany serwer oraz oprogramowanie klienckie. Operator oferuje trzy pakiety, zróżnicowane pod względem zakresu ochrony i funkcjonalności, których aktywacja jest bardzo szybka i prosta.

Jak działa VPN as a Service? Usługa umożliwia tworzenie wirtualnych tuneli, łączących komputery pracowników z urządzeniami w centrali firmy. Bazuje ona na zaawansowanych protokołach bezpieczeństwa, co gwarantuje poufność oraz integralność danych, jakimi wymieniają się pracownicy firmy. Zarządca sieci otrzymuje raporty, w których – oprócz statystyki ruchu w tunelach VPN – prezentowane są: skala cyberataków oraz wykaz działań obronnych.

- Cloud Security

Dzięki ofercie Cloud Security, przedsiębiorcy przy niewielkich nakładach finansowych mogą znacznie podnieść poziom cyberbezpieczeństwa w firmie. Wspomniana usługa, podobnie jak VPN as a Service, oferowana jest przedsiębiorstwom, które zdecydowały się na zdalny lub hybrydowy model pracy. Jedną z różnic jest to, iż mamy tu do czynienia z rozwiązaniem chmurowym, bazującym na renomowanych dostawcach bezpieczeństwa IT: Crowdstrike i Paloalto Networks.

Olbrzymią zaletą jest elastyczność, brak kosztów początkowych oraz długotrwałych zobowiązań. Firmy mają do wyboru jeden z pięciu pakietów o różnym zakresie usług, w cenie od 15,90 zł do 59,90 zł miesięcznie. To niewiele, zważywszy na fakt, iż dzięki subskrypcji przedsiębiorstwo może zrezygnować z zatrudnienia specjalistów lub z tworzenia własnej infrastruktury bezpieczeństwa.

Cloud Security chroni zarówno urządzenia znajdujące się w firmie, jak i te używane poza biurem (na przykład wykorzystywane w trakcie świadczenia pracy zdalnej). Zabezpiecza urządzenia i sieć nawet przed najbardziej zaawansowanymi zagrożeniami cybernetycznymi wykorzystując SOAR (technologia oparta o zarządzanie, automatyzację i reagowanie na incydenty) oraz Cyber Defense Center.

Wspomniana usługa jest skuteczną odpowiedzią na szereg cyberproblemów, takich jak: wirusy, złośliwe oprogramowanie (ransomware, exploit, trojany bankowe), zagrożenia sieciowe (sniffing, hijacking, spoofing) oraz spam czy złośliwe załączniki czy url (dostępne w pakiecie E-Mail Protection). Została również zaprojektowana by chronić przed szczególnymi rodzajami zdarzeń: atakami socjotechnicznymi, bezplikowymi oraz dnia zerowego. Ponadto posiada umiejętność uczenia się maszynowego, dzięki czemu ataki analizowane są szybciej, co pozytywnie wpływa na skuteczność systemu obrony.

- Cyber Guard

Cyber Guard powstał z myślą o przedsiębiorstwach, które korzystają z usług mobilnych w sieci T‑Mobile. To autorskie rozwiązanie operatora, jest unikatową hybrydą z pogranicza obszarów: big data i cybersecurity. Innowacyjne podejście przekłada się w tym przypadku na wysoką skuteczność działania. Narzędzie analizuje oraz chroni całość transmisji danych z i do urządzeń mobilnych w T‑Mobile. Pozwala to precyzyjnie zidentyfikować urządzenia komunikujące się w oparciu o protokół TCP/IP, zainfekowane złośliwym oprogramowaniem, a następnie zablokować złośliwą transmisję danych.

Usługa zabezpiecza urządzenia, które łączą się z internetem, takie jak np. smartfony, tablety, stacje robocze, routery i modemy, serwery, konsole, telewizory czy inteligentny sprzęt AGD. Zapobiega wyciekom danych i powiadamia o krytycznych zagrożeniach osoby odpowiedzialne za system zabezpieczeń w firmie, co umożliwia sprawną odpowiedź na atak. Administratorzy zyskują też dostęp do danych i raportów o niebezpiecznych zdarzeniach.

- Anty DDoS

Do najgroźniejszych obecnie form cyberataku należy DDoS (Distributed Denial of Service). Polega on na blokowaniu różnego rodzaju serwisów bądź usług, poprzez wysyłanie tak dużych ilości danych, by system nie potrafił ich obsłużyć. Szacuje się, że w roku 2021 doszło w Polsce do prawie 150 tysięcy podobnych zdarzeń, co dla zaatakowanych firm często oznaczało znaczne straty.

Z myślą o firmach oraz organizacjach, które chcą chronić swoje zasoby sieciowe (np. strony WWW, serwery DNS, VoIP czy aplikacje webowe), T‑Mobile oferuje usługę Anty DDoS. To rozwiązanie polecane jest głównie przedstawicielom branż: e-commerce, finansowej, ubezpieczeniowej, logistycznej i energetycznej oraz instytucjom publicznym. Przed atakami typu DoS (Denial of Service) oraz DDoS (Distributed Denial of Service) powinny jednak chronić się wszystkie firmy wystawiające jakiekolwiek zasoby w sieci Internet (np. aplikacje webowe, strony WWW, serwery DNS, VoIP itp.), z których często korzystają użytkownicy końcowi. Usługa AntyDDoS od T‑Mobile chroni przed atakami o wolumenie nawet 200 Gb/s.

System bezpieczeństwa Anty DDoS opiera się na szybkim wykrywaniu niepokojących zdarzeń i natychmiastowym wdrażaniu działań, które zminimalizują negatywne skutki agresji cyberprzestępców. Jednym z nich, jest ochrona właściwego ruchu sieciowego (tzw. czystego), który na skutek ataku zostaje zablokowany przez zmasowaną liczbę zapytań (czyli tzw. ruch fałszywy). Operator zapewnia też wsparcie techniczne specjalistów Security Operations Center.

Cyberprzestępcy bez skrupułów wykorzystują trudną sytuację, w jakiej przez pandemię znalazło się wiele firm. Jedynie współpraca z doświadczonymi dostawcami usług z obszaru Security pozwoli „zdjąć z głowy” obciążanie spowodowane obawą o utratę kontroli nad działalnością przedsiębiorstw w sferze online. To właśnie teraz, gdy dla większości instytucji internet jest głównym miejscem kontaktu z Klientem, ale też miejscem przechowywania wrażliwych danych, należy pamiętać o inwestycji w odpowiednie i sprawdzone zabezpieczenia.

1 Za: Michał Duszczyk, Polacy otwierają się na inteligentny sprzęt. Czego oczekujemy?, Cyfrowa RP,

https://cyfrowa.rp.pl/gadzety/41914-polacy-otwieraja-sie-na-inteligentny-sprzet-czego-oczekujemy,

2 https://www.gov.pl/web/5g/podstawowe-informacje,

3 Tymoteusz Foryś, Cyberbezpieczeństwo w 2019 r. – podsumowanie,

https://www.vida.pl/cyberbezpieczenstwo-w-2019-r-podsumowanie/

4 Paweł Olszynka, Rynek cyberbezpieczeństwa w Polsce 2020. Analiza rynku i prognozy rozwoju na lata 2020-2025, PMR Market Experts, str. 50.

5 Paweł Olszynka, Rynek cyberbezpieczeństwa… , str. 49.

6 Tymoteusz Foryś, Cyberbezpieczeństwo w 2019 r

7 Tymoteusz Foryś, Cyberbezpieczeństwo w 2019 r

8 Za: Fortinet, 2020 Remote Workforce Cybersecurity Report

https://www.fortinet.com/content/dam/maindam/PUBLIC/02_MARKETING/08_Report/report-teleworker-security.pdf

9 Za: 2020 Q3 Report Data Breach QuickView

https://pages.riskbasedsecurity.com/hubfs/Reports/2020/2020%20Q3%20Data%20Breach%20QuickView%20Report.pdf

10 Za: 2020 Phishing and Fraud Report

https://www.f5.com/labs/articles/threat-intelligence/2020-phishing-and-fraud-report

11Tymoteusz Foryś, Cyberbezpieczeństwo w 2019 r