Oprogramowanie ransomware kontra instytucje miejskie w 2019 r.: liczba ofiar wynosi 174 i wciąż rośnie

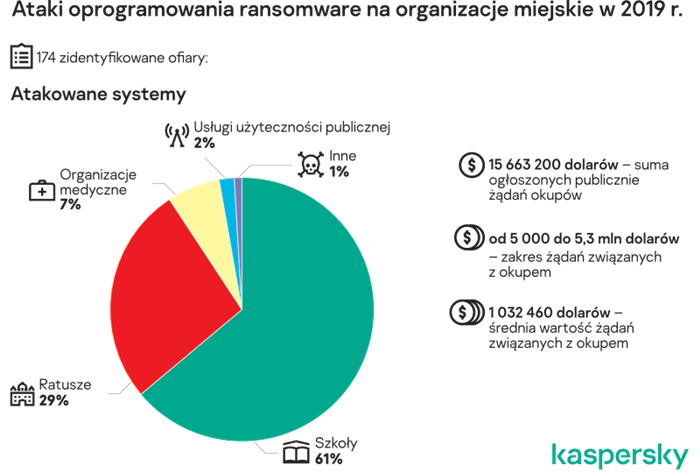

Rok 2019 został określony przez ekspertów ds. bezpieczeństwa z firmy Kaspersky rokiem ataków oprogramowania ransomware na organizacje podległe władzom miejskim. Jak zaobserwowali badacze, w okresie tym celem oprogramowania żądającego okupu były przynajmniej 174 instytucje miejskie oraz ponad 3 000 podległych organizacji. Jest to wzrost o co najmniej 60% w stosunku do 2018 r. Chociaż żądania cyberprzestępców sięgały niekiedy ponad 5 milionów dolarów, rzeczywiste koszty i szkody poniesione podczas takich ataków szacuje się na znacznie wyższą kwotę.

Oprogramowanie ransomware od wielu lat przyprawia sektor korporacyjny o ból głowy, atakując firmy na całym świecie. Jakby tego było mało, w 2019 r. nasiliła się wcześniejsza tendencja polegająca na atakowaniu przez cyberprzestępców organizacji miejskich. Badacze zauważają, że organizacje te mają co prawda mniejsze możliwości zapłaty wysokiego okupu, ale są bardziej skłonne spełnić żądania cyberprzestępców. Zablokowanie usług komunalnych wpłynie bezpośrednio na funkcjonowanie mieszkańców i spowoduje nie tylko straty finansowe, ale również inne istotne dla społeczności konsekwencje.

Z dostępnych publicznie informacji wynika, że wysokość okupu różniła się znacząco – sięgając nawet 5 300 000 dolarów – natomiast średnio wynosiła 1 032 460 dolarów. Według badaczy liczby te nie odzwierciedlają ostatecznych kosztów ataków, ponieważ długofalowe konsekwencje są znacznie poważniejsze.

Trzeba pamiętać, że spełnienie żądań szantażystów to rozwiązanie, które działa – o ile w ogóle – jedynie na krótką metę, zachęcając ich i zapewniając środki finansowe do przeprowadzania dalszych ataków. Ponadto atak na miasto oznacza, że zostało naruszone bezpieczeństwo całej infrastruktury i należy przeprowadzić dochodzenie w sprawie incydentu oraz dokładny audyt. To generuje dodatkowe koszty. Z naszych obserwacji wynika, że władze miejskie są niekiedy skłonne zapłacić okup, ponieważ koszty cyberzagrożeń są pokrywane z ubezpieczenia oraz budżetu przeznaczonego na reagowanie na incydenty. Lepszym podejściem byłoby jednak zainwestowanie w proaktywne działania, takie jak sprawdzone rozwiązanie zabezpieczające lub do tworzenia kopii zapasowych oraz regularny audyt bezpieczeństwa. Problem nasilających się ataków na organizacje podlegające władzom miejskim można zdusić w zarodku poprzez zmianę podejścia do cyberbezpieczeństwa oraz, co ważniejsze, odmowę zapłacenia okupu i ogłoszenie tej decyzji w publicznym oświadczeniu – powiedział Fiedor Sinicyn, badacz bezpieczeństwa w firmie Kaspersky.

W omawianych atakach wykorzystywano różne szkodliwe programy, jednak najbardziej wyróżniły się trzy rodziny Ryuk, Purga oraz Stop. Ryuk pojawił się ponad rok temu, a jego aktywność odnotowano na całym świecie, zarówno w sektorze publicznym, jak i prywatnym. Model rozprzestrzeniania tego szkodnika obejmuje wykorzystanie tylnej furtki (tzw. backdoor), która z kolei rozprzestrzenia się przy pomocy phishingu ze szkodliwym załącznikiem podszywającym się pod dokument finansowy. Szkodnik Purga znany jest od 2016 r., jednak dopiero od niedawna cel tego trojana stanowią władze miast. Kryptor Stop jest stosunkowym nowicjuszem, ponieważ działa zaledwie od roku. Rozprzestrzenia się poprzez ukrywanie się w instalatorach aplikacji. Jest to dość popularne zagrożenie – w rankingu najpopularniejszych szkodliwych narzędzi szyfrujących za III kwartał 2019 r. znalazł się na siódmym miejscu.

Porady bezpieczeństwa

Eksperci z firmy Kaspersky zalecają następujące działania pozwalające zapobiec infiltracji organizacji przez szkodliwe oprogramowanie:

- Niezwykle istotne jest instalowanie wszystkich aktualizacji bezpieczeństwa natychmiast po ich publikacji. Wiele cyberataków wykorzystuje luki w zabezpieczeniach, które zostały już zgłoszone i załatane, dlatego zainstalowanie najnowszych aktualizacji bezpieczeństwa zmniejsza ryzyko ataku.

- Chroń zdalny dostęp do sieci korporacyjnych przy użyciu połączenia VPN i stosuj bezpieczne hasła do kont.

- Stale uaktualniaj swój system operacyjny, aby wyeliminować najnowsze luki w zabezpieczeniach, i stosuj skuteczne rozwiązanie bezpieczeństwa posiadające aktualne bazy danych.

- Zadbaj o regularne wykonywanie kopii zapasowych swoich plików na wypadek utraty oryginałów (np. na skutek działania szkodliwego oprogramowania lub awarii urządzenia) i przechowuj je nie tylko na nośniku fizycznym, ale również, dla większej pewności, w magazynie w chmurze.

- Pamiętaj, że atak przy użyciu oprogramowania ransomware to przestępstwo, dlatego nie należy płacić okupu. Jeśli padniesz jego ofiarą, zgłoś to lokalnym organom ścigania. Możesz także poszukać w internecie narzędzia deszyfrującego – niektóre z nich są dostępne bezpłatnie na stronie https://noransom.kaspersky.com/pl.

- Zapoznanie personelu z zasadami higieny cyberbezpieczeństwa pomoże zapobiec atakom. W tym celu warto wdrożyć w przedsiębiorstwie zautomatyzowany system szkoleniowy, taki jak Kaspersky Automated Security Awareness Platform (ASAP).

- Stosuj rozwiązanie zabezpieczające przeznaczone dla firm, takie jak Kaspersky Endpoint Security for Business, zapewniające ochronę danych przed oprogramowaniem ransomware. Produkt posiada możliwości wykrywania na podstawie podejrzanego zachowania procesów w systemie, kontroli anomalii oraz zapobiegania exploitom, co pozwala na wykrywanie znanych i nieznanych zagrożeń oraz zapobieganie szkodliwej aktywności.

- Firmy mogą uzupełnić stosowane dotychczas rozwiązanie bezpieczeństwa o darmowe narzędzie Kaspersky Anti-Ransomware Tool.

Szczegóły techniczne dotyczące podsumowania ataków oprogramowania ransomware na organizacje miejskie są dostępne na stronie https://r.kaspersky.pl/A7stJ.