Kaspersky pomaga w eliminowaniu luk w popularnym oprogramowaniu do automatyzowania systemów przemysłowych

Badacze z zespołu Kaspersky ICS CERT odkryli luki w popularnych strukturach wykorzystywanych do tworzenia urządzeń przemysłowych, takich jak programowalne sterowniki logiczne (ang. Programmable Logic Controllers, PLC) czy interfejs człowiek-maszyna (ang. Human-Machine Interface, HMI). Urządzenia te stanowią serce niemal każdego zautomatyzowanego zakładu przemysłowego – są wykorzystywane od infrastruktury krytycznej po procesy produkcyjne. Zidentyfikowane luki potencjalnie umożliwiały osobom postronnym przeprowadzenie potajemnych, niszczycielskich ataków – zarówno zdalnych, jak i lokalnych – na organizacje, w których wykorzystywane są urządzenia PLC oparte na strukturze autorstwa firmy CODESYS(r). Po uzyskaniu raportu od firmy Kaspersky producent niezwłocznie załatał wykryte podatności.

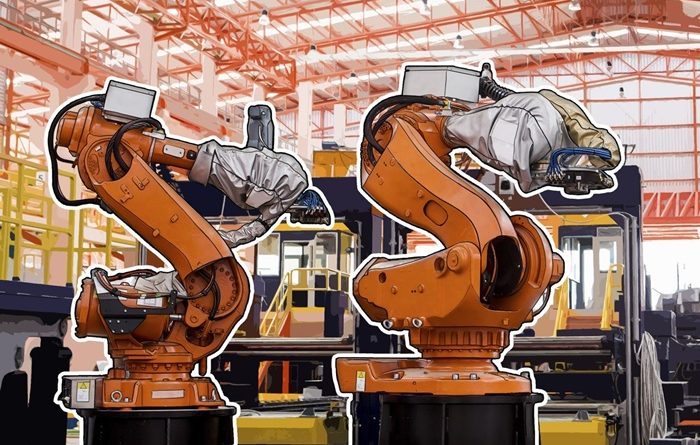

Sterowniki PLC to urządzenia pozwalające na automatyzowanie procesów, które wcześniej musiały być przeprowadzane ręcznie lub przy pomocy skomplikowanych urządzeń elektromechanicznych. Aby urządzenie PLC działało poprawnie, musi zostać zaprogramowane. Dokonuje się tego za pośrednictwem specjalnej struktury oprogramowania, która pomaga inżynierom w przygotowaniu kodu i przesłaniu do urządzenia PCL instrukcji programu odpowiedzialnego za automatyzację procesów, jak również stanowi środowisko uruchomieniowe dla kodu programu PLC. Oprogramowanie to jest wykorzystywane w wielu różnych środowiskach: produkcyjnym, generowania energii, infrastrukturach inteligentnych miast itp. Jak odkryli badacze z firmy Kaspersky, takie oprogramowanie może zawierać luki umożliwiające zakłócenie jego działania.

Badacze przeanalizowali wyrafinowane i wszechstronne narzędzie przeznaczone do tworzenia i kontrolowania oprogramowania PLC. W efekcie zidentyfikowali kilkanaście problemów z bezpieczeństwem w głównym protokole sieciowym struktury oraz środowisku uruchomieniowym. Cztery z nich uznano za szczególnie poważne i nadano im oddzielne identyfikatory: CVE-2018-10612, CVE-2018-20026, CVE-2019-9013 oraz CVE-2018-20025.

W zależności od wyboru luki atakujący mógłby: przechwycić i spreparować błędy w poleceniach sieciowych oraz danych telemetrycznych, ukraść hasła i inne informacje autoryzacyjne oraz zrobić z nich użytek, wstrzyknąć szkodliwy kod do środowiska uruchomieniowego i zwiększyć uprawnienia atakującego w systemie lub w innych nieautoryzowanych działaniach, skutecznie ukrywając swoją obecność w zaatakowanej sieci. W praktyce oznacza to, że taka osoba mogłaby zaburzyć funkcjonalność urządzenia PLC w danym zakładzie lub przejąć nad nim pełną kontrolę, bez ściągania na siebie uwagi działu technologii operacyjnej. Następnie mogłaby zakłócić jego działanie lub wykraść dane wrażliwe, takie jak własność intelektualna czy inne informacje poufne (np. dotyczące możliwości produkcyjnych fabryki czy nowych produktów). Ponadto mogłaby nadzorować działanie zakładu i gromadzić wszelkie informacje, które atakowana organizacja może uznawać za poufne.

Po zakończeniu badania firma Kaspersky natychmiast zgłosiła wykryte problemy producentowi oprogramowania zawierającego podatności, który je wyeliminował. Użytkownicy wspomnianej struktury mogą już instalować stosowne łaty.

Zidentyfikowane przez nas luki tworzyły bardzo szeroką powierzchnię ataku, a biorąc pod uwagę dużą popularność tego oprogramowania, jesteśmy wdzięczni producentowi za to, że tak szybko zareagował i wyeliminował podatności. Uważamy, że przeprowadzając takie badania, znacznie utrudniamy pracę cyberprzestępcom. Jednak wiele z tych luk można było wykryć wcześniej, gdyby we wcześniejszych etapach tworzenia sieciowego protokołu komunikacyjnego została zaangażowana społeczność skupiona wokół zabezpieczeń. Według nas współpraca z taką społecznością to praktyka, którą powinni rozważyć producenci komponentów pełniących ważną rolę w systemach przemysłowych – zarówno w kontekście sprzętu, jak i oprogramowania. Zwłaszcza jeśli weźmiemy pod uwagę, że stoimy u progu ery tzw. Przemysłu 4.0, która w dużej mierze opiera się na nowoczesnych technologiach zautomatyzowanych – powiedział Aleksander Noczwaj, badacz bezpieczeństwa w Kaspersky ICS CERT.

W naszej firmie bezpieczeństwo produktu ma ogromne znaczenie. Dlatego doceniamy kompleksowe wyniki badań dostarczone przez firmę Kaspersky – dzięki nim struktura CODESYS jest jeszcze bezpieczniejsza. Od wielu lat inwestujemy w kwestie techniczne i administracyjne w celu nieustannej poprawy funkcji bezpieczeństwa w strukturze CODESYS. Wszystkie wykryte luki są natychmiast analizowane, oceniane, otrzymują stosowny priorytet i są publikowane w biuletynie bezpieczeństwa. Niezwłocznie powstają dla nich łaty w postaci aktualizacji oprogramowania, które są udostępniane wszystkim użytkownikom CODESYS w sklepie CODESYS Store – powiedział Roland Wagner, szef działu marketingu produktów w firmie CODESYS Group.

Aby wyeliminować potencjalne zagrożenie związane z wykorzystaniem zgłoszonych luk, specjaliści z firmy Kaspersky zalecają zastosowanie się do następujących wskazówek:

- Jeśli jesteś producentem wykorzystującym wspomnianą strukturę, zaktualizuj ją oraz oprogramowanie układowe w urządzeniach, które powstały w jej ramach.

- Jeśli jesteś inżynierem z branży przemysłowej, zaktualizuj oprogramowanie układowe na urządzeniach z uwzględnieniem procedur zarządzania łatami w przedsiębiorstwie, jeśli powstały one w oparciu o tę strukturę i jeśli ich producenci wydali stosowną aktualizację.

- Urządzenia, na których zainstalowano środowiska programistyczne i/lub system SCADA, należy wyposażyć w stosowną ochronę.

- Urządzenia wykorzystywane w środowiskach przemysłowych powinny działać w izolowanej i ograniczonej sieci.

- Do chwili zastosowania łat w oprogramowaniu układowym zespoły odpowiedzialne za bezpieczeństwo sieci przemysłowych powinny rozważyć zastosowanie specjalnych środków ochronnych, np. rozwiązań wykrywających ataki ukierunkowane, monitorowanie sieci przemysłowej, zapewnić regularne szkolenia bezpieczeństwa pracownikom działów IT i OT, a także zadbać o inne środki zapewniające ochronę przed wyrafinowanymi atakami.

Więcej informacji na temat badania wykorzystanego w niniejszej informacji prasowej znajduje się na stronie https://r.kaspersky.pl/sLIyE.