Zamówienie na cyberatak – przestępcy wysyłają fałszywe faktury, ale sami nie wiedzą, do kogo

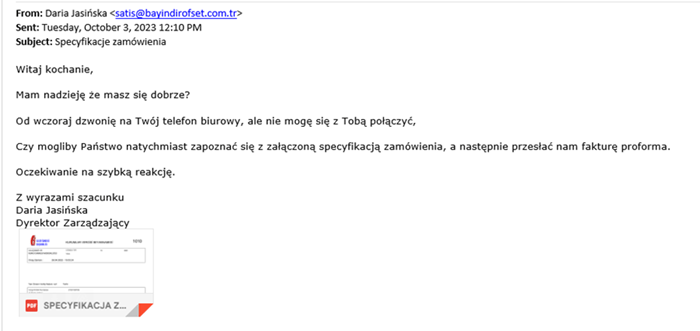

„Specyfikacje zamówienia” w tytule e-maila oraz realnie brzmiące imię i nazwisko nadawcy – na pierwszy rzut oka mogłoby się wydawać, że jest to prawdziwa wiadomość. Jednak po odczytaniu całego maila można rozpoznać, że to przykład phishingu, który ma na celu wyłudzenie danych ofiary. Jak wynika z opublikowanego przez firmę Fortinet dokumentu 2023 Global Ransomware Report, phishing to najczęściej wykorzystywana przez cyberprzestępców metoda prowadząca do zainstalowania złośliwego oprogramowania na urządzeniu ofiary.

Phishing to metoda socjotechniczna, która jest tak skuteczna dzięki skłonności ludzi do popełniania błędów. Jej istotą jest rozsyłanie przez cyberprzestępców wiadomości e-mail od – rzekomo – firm kurierskich lub banków, z treściami, które mają wywołać u odbiorcy intensywne emocje, najczęściej strach przed utratą danych lub euforię np. z powodu rzekomej wygranej. W najnowszej kampanii phishingowej adresowanej do polskich firm, hakerzy wysyłają ofiarom faktury z informacją o konieczności zapłaty.

– Głównym celem oszustów jest nakłonienie potencjalnej ofiary do kliknięcia w zawarty w e-mailu link prowadzący do fałszywej strony internetowej, której wygląd do złudzenia przypomina oryginalną witrynę. Następnie ofiara ma poda swoje poufne dane osobowe lub dane logowania. W innym scenariuszu osoba jest zachęcana do otwarcia załącznika znajdującego się w e-mailu, co prowadzi do zainstalowania na jej urządzeniu złośliwego oprogramowania, które daje przestępcom dostęp do danych lub ich zaszyfrowanie – tłumaczy Robert Dąbrowski, szef zespołu inżynierów Fortinet w Polsce.

Czerwone flagi cyberprzestępców

Wiadomości phishingowe stają się coraz trudniejsze do odróżnienia od tych oryginalnych, a oszuści sięgają m.in. po sztuczną inteligencję, by zwiększyć wiarygodność przekazów. W fałszywych mailach ciągle pojawiają się jednak ślady pozwalające na zidentyfikowanie oszustwa. Są to najczęściej błędy stylistyczne, składniowe, niepoprawnie dobrane wyrazy (co wskazuje na tłumaczenie z wykorzystaniem automatu), a także literówki i słowa, w których brakuje polskich znaków.

W kampanii phishingowej wykorzystującej złośliwe pliki imitujące faktury cyberprzestępcy piszą z adresu, który nie przypomina ani prywatnego adresu osobistego nadawcy, bo nie zawiera imienia i nazwiska osoby podpisanej w wiadomości, ani adresu firmy, w imieniu której piszą. Ponadto, oszuści najpierw zwracają się do adresata bezpośrednio w formie pierwszoosobowej, a w dalszej części wiadomości zmieniają ton i piszą do „Państwa”. Jednocześnie przestępcy popełnili błąd, tłumacząc angielski zwrot grzecznościowy na polskie „kochanie”. Samo zastosowanie tego zwrotu w wiadomości pochodzącej od osoby, z którą ofiara nie pozostaje w bliskiej relacji, powinno zwrócić uwagę. Kolejnym błędem jest bezosobowa forma zdania „Oczekiwanie na szybką reakcję”.

– Widząc taką wiadomość nie powinniśmy mieć wątpliwości, że mamy do czynienia z oszustwem. Po kliknięciu w załącznik na naszym urządzeniu prawdopodobnie zainstalowane zostałoby złośliwe oprogramowanie, za pośrednictwem którego przestępcy uzyskaliby dostęp do poufnych danych. Jednak zwracając uwagę na błędy w e-mailach, można ochronić się przed kradzieżą danych bądź ich zaszyfrowaniem – podkreśla Robert Dąbrowski.

Ekspert Fortinet przypomina również, by po otrzymaniu wiadomości phishingowej zachować ostrożność i nie klikać w dołączone do niej pliki ani żadne linki. Warto również zainstalować filtry spamu w skrzynce pocztowej. Większość programów pocztowych zawiera co prawda tylko podstawowe filtry antyspamowe, które automatycznie wykrywają znanych spamerów, ale w miarę możliwości można skorzystać z bardziej zaawansowanych narzędzi, które usuwają podejrzane wiadomości na podstawie analizy dodatkowych elementów, takich jak nagłówki, język i treść. Minimalizuje to ryzyko odczytania wiadomości phishingowej przez potencjalną ofiarę i kliknięcia w niebezpieczny link lub otwarcia załącznika.

foto. Fortinet